利用frida实现游戏作弊 |

您所在的位置:网站首页 › frida hook教程 › 利用frida实现游戏作弊 |

利用frida实现游戏作弊

|

前言

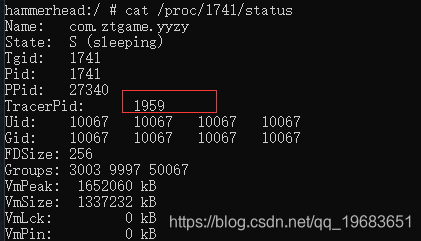

frida是一款轻量级hook框架,支持js、c,python,所以用它来调试各种软件非常便捷,不需要编译,反复注入等等 安装python环境 pip install frida frida-tools源码地址 https://github.com/frida/frida 下载地址 https://github.com/frida/frida/releases 将frida-server push到手机中,并启动 调试 游戏逆向该游戏时il2cpp的,获取到游戏函数偏移。 public void UpdateGold(int addGold); // 0x1A05AC 编写脚本启动游戏。发现存在反调试,已经被attach了。 这里frida支持预加载注入,编写脚本main.py。 # -*- coding: utf-8 -*- # @Author: saidyou # @Date: 2018-07-10 01:51:54 # @Last Modified by: saidyou # @Last Modified time: 2018-12-05 10:24:10 # -*- coding: utf-8 -*- import frida import sys import os from struct import * import traceback package_name = 'com.ztgame.yyzy' # package_name = 'com.sdg.woool.xuezu' #send js_name = 'yyzy.js' is_launch = 1 pwd = sys.path[0] script = None session = None protocal_list = [] def port_forward(): os.system('adb forward tcp:27042 tcp:27042') os.system('adb forward tcp:27043 tcp:27043') def get_js_code(): buf = open(pwd+'\\'+js_name).read() return buf def send_continue(): script.post({"type": "continue"}) def witch_pro_num(pro_num): for line in protocal_list: if line.find(pro_num)+1: print line[:-1] return line def on_message(message, data): global lua_num try: if data and len(data)>0: aaaa='' else: return if message['payload'].find('save')+1: open('e:\\'+message['payload'],'wb+').write(data) elif message['payload']=='send' : # print type(data),len(data),`data` protocal_num = unpack(' |

【本文地址】

今日新闻 |

推荐新闻 |

这是咋办呢?正常情况下,如果是so注入的话,一般有这么些思路:

这是咋办呢?正常情况下,如果是so注入的话,一般有这么些思路: